El phishing es uno de los métodos más tradicionales de fraude en internet. En este artículo les mostraremos algunos ejemplos y cómo evitarlos.

El phishing rápidamente se ha tornado el vector favorito de los malwares, y se ha comprobado que es increíblemente difundido, ya que muchas empresas han relatado que sufrieron de este problema.

Los golpes son exhaustivo. Numerosos casos muestran que incluso los más experimentados y sofisticados en tecnología pueden ser atacados, tales como Google y Facebook, que ya sufrieron altos perjuicios.

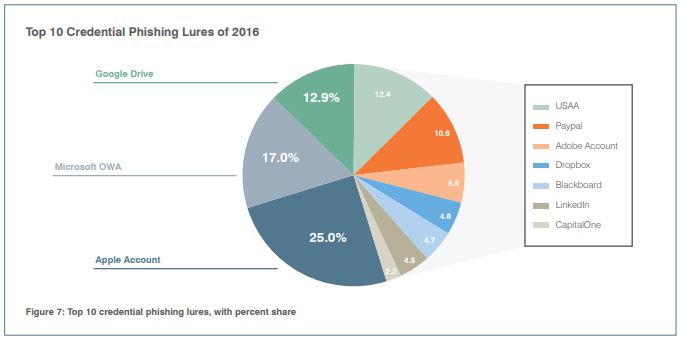

Los golpes también acompañan los tiempos, usando cebos populares tales como, Nombre de tu banco, Instagram, Facebook, auxilio de emergencia, y otros elementos que exploran la curiosidad humana. El phishing efectivo está directamente relacionado con la cultura y costumbre de una región.

En este artículo, entenderás mejor cómo puedes protegerte del phishing!

¿Qué es el phishing?

Phishing es un problema de seguridad crítico que puede engañar incluso a los usuarios más diligentes y preocupados.

Vamos comenzar entendiendo como funciona el phishing, y luego pasamos a los tips de prácticas para evitar que usted muerda el cebo.

El phishing es un intento fraudulento de obtener informaciones confidenciales, como datos de acceso, contraseñas o datos de tarjetas de crédito. Además de eso, el phishing también es usado para la instalación de malwares en los dispositivos electrónicos de la víctima, esto puede ser una computadora, un celular y en algunos casos toda una red corporativa.

Las personas por detrás de los golpes se disfrazan de una entidad confiable en un email o un mensaje de texto, de esta forma engañan a los usuarios.

Básicamente esta estrategia utiliza un mensaje bien disfrazado, induciendo a la persona a hacer clic en un enlace donde fatalmente proveerá datos confidenciales o clicara en la instalación de algún malware.

El phishing entró en la cultura popular en el 2004 y, desde ese entonces, se ha propagado y ampliado considerablemente año tras año. A lo largo de los años, y con el avance de las tecnologías, el número de ataques de phishing aumentó bastante!.

Según Gartner, 95% de los ataques digitales se inician por un phishing.

A medida que creció, también ese golpe género muchas variantes, como smishing y vishing – phishing via SMS/mensaje de texto y vía llamadas, respectivamente. Con base en el blanco, el phishing puede ser denominado, todavía, “spear-phishing”, que es un intento de robar informaciones de una víctima específica.

¿Cómo funciona?

Así como en la pesca, el phishing una el mismo mecanismo: se lleva una carnada irresistible que resulta en consecuencias desastrosas para las personas o empresas.

En resumen, los hackers imitan habitualmente e-mails de sitios legítimos y populares con carnadas de clicks atrayentes, o sea que son difíciles de evitar. La ingeniería social inteligente es usada para hacer que incluso los más expertos hagan el click fatal.

Por ejemplo, puede ser el “CEO” enviando por email un enlace de invitación para una reunión, un mensaje de WhatsApp de su amigo, Netflix compartiendo algo para que hagas clic, y así sigue.

No importa el tipo de phishing, este siempre tiene dos objetivos principales.

Robar informaciones: el enlace en el email, bien disfrazado, abre un sitio malicioso que se esconde atrás de un dominio confiable falsificado, como un sitio de banco, tarjeta de crédito o un aviso del TI de su empresa informando que su contraseña va a expirar, Es común que los hackers ataquen algunas personas para conseguir acceso al ambiente corporativo, o sea, la víctima es apenas un puente para el objetivo final.

Enseguida, le pide que usted ingrese sus informaciones personales con urgencia. Las informaciones que usted provea pueden ser utilizadas para causar algún daño inmediatamente (robar dinero de su cuenta, enviar spam para otros en su lista de contactos etc) o pueden ser vendidas en la Deep Web, causando consecuencias devastadoras más generalizadas, como robo de identidad.

Trigger Malware: en este caso, el enlace de phishing abre un adjunto conteniendo malware, como razonware, cripto fishing, etc. Este es, de hecho, el método más utilizado para expandir otros tipos de malware.

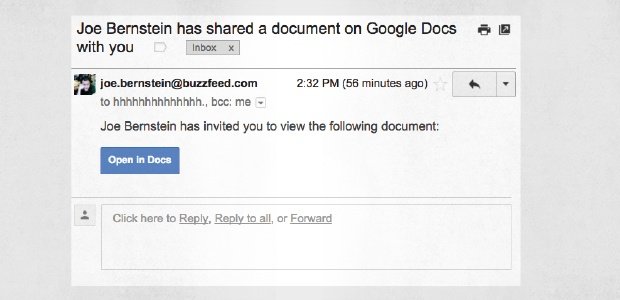

Considerando esto: usted está verificando su email en tránsito y recibe un mensaje de un contacto conocido que compartió con usted un documento de Google.

Cuando usted hace clic en el botón de Google, de apariencia muy realista, este te lleva a una página de login normal de Google, para seleccionar su cuenta. Al seleccionar su cuenta, más una vez usted es llevado a la página estándar que le pide para permitir que Google Docs acceda a su cuenta. Todo parece legítimo.

El problema es que este supuesto Google Docs, es un aplicativo de phishing que saca ventajas del hecho de que usted puede nombrar un aplicativo web que nos sea de Google con el nombre que quieras, incluyendo Google Docs.

Así que usted haga clic en el enlace, no solo los golpistas tendrán acceso total a su email, sino también enviaran spam semejantes para todos en tu lista de contactos.

Este golpe es real y fue resuelto por Google algunas horas después de ser identificado.

Sin embargo, esto destaca lo inteligente que puede ser el phishing. La estafa pasó por alto todas las “banderas rojas” de phishing por excelencia: remitente desconocido, URL incompleta, sitio web inseguro y posiblemente autenticación de dos factores.

Pensando en esto, ¿cómo podemos adoptar estrategias anti phishing?

Consejos para identificar el ataque

Como se mostró el ejemplo anterior, si bien es una de las estafas de phishing «más inteligentes», hipotéticamente todos podríamos hacer clic en un enlace como este. Incluso si tiene el software anti-spam y anti-phishing más seguro, una estafa de phishing infame es posible y está a solo un clic de distancia.

A continuación, se ofrecen algunos consejos para identificar mejor los riesgos:

Compruebe el correo electrónico del remitente: Normalmente, el nombre del remitente en un correo electrónico de phishing puede ser un nombre auténtico de un contacto conocido o de una agencia bancaria o de tarjetas de crédito. Sin embargo, si pasas el ratón por encima del nombre del remitente, aparecerá una dirección de correo electrónico sospechosa.

En algunos casos más avanzados, este consejo puede no ser útil porque si se aprovecha un fallo de configuración del dominio de la empresa, los correos electrónicos pueden proceder realmente del dominio correcto y en este caso es más difícil identificar el fraude;

Compruebe la URL: La misma lógica anterior se aplica a la URL. El nombre del enlace puede parecer muy legítimo, pero si se pasa por encima del enlace y se mira la URL se sospecha que es una falsificación. Busque sustituciones de caracteres como l en lugar de 1, o 0 en lugar de o;

Cuestione el tono del correo electrónico: Los correos electrónicos de phishing suelen tener un tono típico: utilizan tácticas de miedo/intimidación que exigen una respuesta urgente («Depósito de salario rechazado. Actualice la información inmediatamente»). Además, solicitan información personal («Actualice la información de su cuenta»), y vienen con saludos genéricos («Estimado usuario»).

En caso de duda, envíe un correo electrónico al remitente por separado (sin opción de respuesta), visite el sitio web de la empresa en una nueva pestaña del navegador o llame directamente a la empresa/persona.

Atentos al spam: ¿Conoces esos SPAMS que recibimos y acabamos pinchando en el botón de desuscripción? A menudo el phishing se esconde ahí, en ese clic.

A nivel organizativo, algunas medidas incluyen el «sandboxing» del correo electrónico para verificar la veracidad de cada enlace en el que se hace clic y la inspección y el análisis periódicos del tráfico web. Sin embargo, lo que puede ser más eficaz es realizar una formación periódica de concienciación sobre la seguridad de la información.

Además, merece la pena realizar ejercicios de simulación de phishing y boletines de seguridad por correo electrónico para asegurarse de que los empleados son conscientes de los ciberataques.

Vale la pena recordar que un clic equivocado puede infectar toda la red, dañando sus valiosos datos y la reputación de su organización. Y esto también es cierto para las aplicaciones SaaS, ya que se han convertido en las nuevas favoritas.

La mejor red de seguridad para la creciente amenaza de la ciberdelincuencia es la protección de los datos.

Tipos de ataques de phishing

Estafas por correo electrónico

El phishing de correo electrónico se produce cuando un atacante envía miles de mensajes falsos para generar importantes cantidades de información y dinero.

Como se ha comentado anteriormente, este atacante hará todo lo posible para diseñar mensajes de phishing que imiten los correos electrónicos reales de una organización conocida.

Además, los atacantes suelen intentar que los usuarios actúan creando una sensación de urgencia.

Suplantación de identidad

El spear phishing se dirige a una persona o empresa específica, a diferencia de los usuarios de aplicaciones al azar. Es una estafa de phishing más profunda que requiere un estudio especial de una organización, incluyendo el conocimiento de su estructura de poder.

Cómo prevenir

La protección contra los ataques de phishing requiere que los usuarios y las empresas actúen en varios frentes.

Para los usuarios, la vigilancia es clave. Un mensaje falsificado suele contener errores apenas perceptibles que exponen su verdadera identidad. Esto puede incluir juegos de palabras o cambios en los nombres de dominio, como se ha visto anteriormente.

Las empresas pueden tomar una serie de medidas para mitigar los ataques de phishing y spear phishing:

Autenticación de dos factores: uno de los métodos más eficaces para contener los ataques de phishing. Añade una capa adicional de verificación al iniciar sesión en aplicaciones sensibles. Con la autenticación de dos factores, se espera que los usuarios tengan una contraseña y un nombre de usuario, y también que estén en posesión del dispositivo registrado, como un smartphone;

Además de utilizar la autenticación de dos factores, las organizaciones deben aplicar políticas estrictas de gestión de contraseñas. Por ejemplo, una idea muy eficaz es la de exigir a los empleados que cambien sus contraseñas con frecuencia. También es importante que no se permite reutilizar una contraseña para varias aplicaciones.

Por último, la inversión en campañas educativas también puede ayudar a reducir la amenaza de los ataques de phishing al reforzar las prácticas seguras, como no hacer clic en enlaces de correo electrónico externos.